美丨红蓝团队分享十大网络安全配置错误

美国国家安全局(NSA)和网络安全与基础设施安安全局(CISA)发布本联合网络安全公告(CSA),强调大型组织中最常见的网络安全昔误配置,并详细介绍了行为者利用这些错误配置的战术、技术和程序(TTPs)。

通过国家安全局和 CISA 红蓝小组的评估,以及通过国家安全局和 CISA 猎杀和事件响应小组的活动,这些机构确定了以下 10 个最常见的网络配置错误:

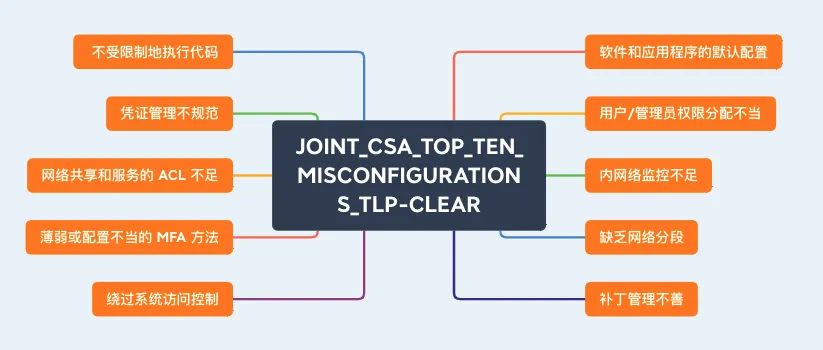

1.软件和应用程序的默认配置

2.用户/管理员权限分离不当

3.内部网络监控不足

4.缺乏网络分段

5.补丁管理不善

6.绕过系统访问控制

7.多因素身份验证 (MFA) 方法薄弱或配置不当

8.网络共享和服务的访问控制列表 (ACL) 不足

9.凭证管理不规范

10.不受限制地执行代码

这些错误配置说明:(1) 许多大型组织(包括那些拥有成熟网络态势的组织)存在系统性 弱点的趋势;(2) 软件制造商必须采用安全设计原则,以减轻网络防御者的负担:

经过适当培训、配备适当人员和资金充足的网络安全团队可以针对这些弱点实施 已知的缓解措施。

软件制造商必须在软件开发实践中纳入安全设计和默认原则与策略,从而减少 这些错误配置的发生,为客户加强安全态势。

美国国家安全局和 CISA 鼓励网络维护者实施本建议书 "缓解措施 "部分中的建议,包括 以下建议,以降低恶意行为者利用已识别错误配置的风险。

删除默认凭据并加固配置。

停用未使用的服务并实施访问控制。

定期更新并自动修补漏洞,优先修补已知已被利用的漏洞。

减少、限制、审计和监控管理账户和权限。美国国家安全局和 CISA 促请软件制造商通过采用 "按设计和默认设置保证安全 "的策略,

自主改善客户的安全成果,包括 从开发之初就将安全控制嵌入产品架构,并贯穿整个软件开发生命周期 (SDLC) 。

取消默认密码

免费为客户提供高质量的审计日志。

强制规定特权用户使用 MFA(最好是防网络钓鱼功能),并将 MFA 设为默认功能,而不是选择功能。

文章结构如下。

内容主要整理自相关网站资料。

仅供学习参考,欢迎交流指正。

阅读英文原文

公众号内回复“DP97”

获取《JOINT_CSA_TOP_TEN_MISCONFIGURATIONS_TLP-CLEAR》下载地址。