报告丨2021年最常被利用的漏洞丨附下载

这份联合网络安全咨询(CSA)由美国、澳大利亚、加拿大、新西兰和英国的网络安全当局共同撰写:网络安全与基础设施安全局(CISA)、国家安全局(NSA)、联邦调查局(FBI)、澳大利亚网络安全中心(ACSC)、加拿大网络安全中心(CCCS)、新西兰国家网络安全中心(NZ NCSC)和英国国家网络安全中心(NCSC-UK)。本建议提供了2021年恶意网络行为者经常利用的前15个常见漏洞和暴露(CVEs)以及其他经常利用的CVEs的详细信息。

美国、澳大利亚、加拿大、新西兰和英国网络安全当局评估称,2021年,恶意网络行为者积极针对新披露的关键软件漏洞,针对广泛的目标集,包括全球的公共和私营部门组织。在较小的程度上,恶意网络行为者继续利用广泛的目标范围内公开已知的、过时的软件漏洞。

网络安全主管部门鼓励组织应用本CSA的“缓解”部分中的建议。这些缓解措施包括及时为系统应用补丁和实施集中补丁管理系统,以降低恶意网络行为者破坏的风险。

1、技术细节

1.1 主要研究成果

在全球范围内,2021年,恶意的网络行为者针对面向互联网系统,如电子邮件服务器和虚拟私人网络(VPN)服务器,利用新披露的漏洞。对于大多数被利用最多的漏洞,研究人员或其他行为者在漏洞披露后的两周内发布了概念验证(POC)代码,可能为更多的恶意行为者利用漏洞提供便利。

在较小的程度上,恶意的网络行为者继续利用公开的、过时的软件漏洞,其中一些漏洞在2020年或更早的时候也经常被利用。对老旧漏洞的利用表明,那些未能及时修补软件或使用不再受供应商支持的软件的组织仍然面临风险。

1.2 前15个经常被利用的漏洞

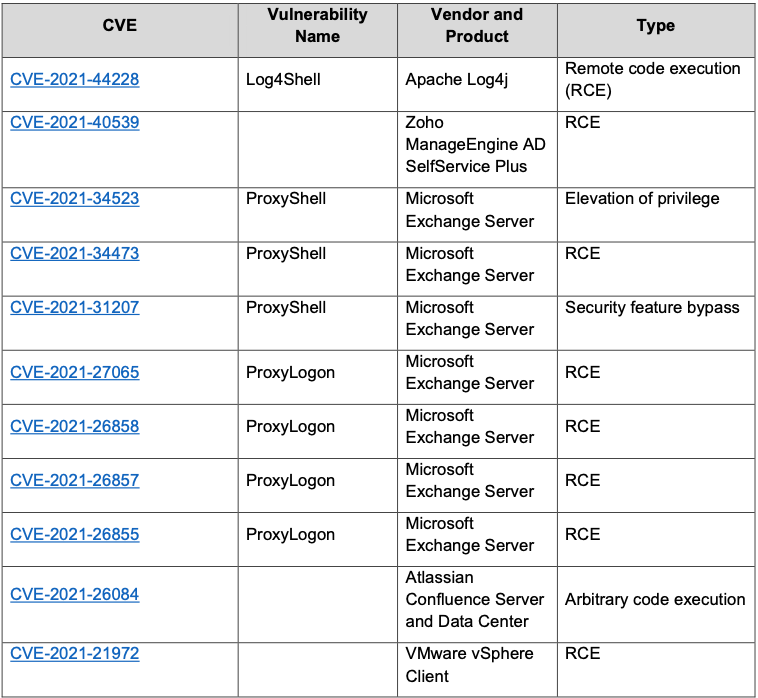

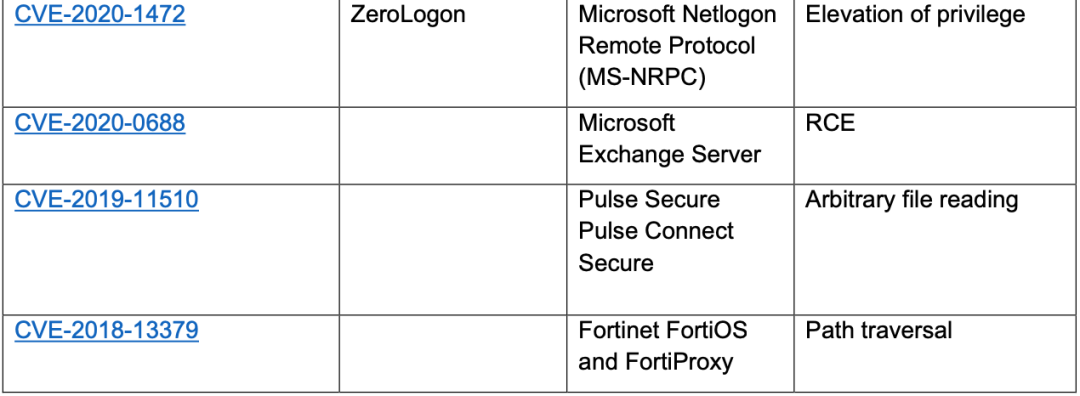

表1显示了美国、澳大利亚、加拿大、新西兰和英国网络安全当局在2021年观察到的恶意行为者经常利用的前15个漏洞,这些漏洞包括。

CVE-2021-44228。这个被称为Log4Shell的漏洞影响了Apache的Log4j库,一个开源的日志框架。网络行为者可以通过向有漏洞的系统提交特制的请求,使该系统执行任意代码来利用这一漏洞。该请求允许网络行为者完全控制该系统。然后,该网络行为者可以窃取信息,启动勒索软件,或进行其他恶意活动。Log4j被纳入全球成千上万的产品中。这个漏洞在2021年12月被披露;这个漏洞的迅速广泛利用表明,恶意行为者有能力迅速将已知的漏洞武器化,并在组织打补丁之前将其作为目标。

CVE-2021-26855,CVE-2021-26858,CVE-2021-26857,CVE-2021-27065。这些被称为ProxyLogon的漏洞影响了微软Exchange电子邮件服务器。成功利用这些漏洞的组合(即“漏洞链“)允许未经认证的网络行为者在易受攻击的Exchange服务器上执行任意代码,这反过来又使该行为者获得对服务器上的文件和邮箱以及存储在服务器上的证书的持久性访问。成功的利用还可能使网络行为者破坏脆弱网络中的信任和身份。

CVE-2021-34523,CVE-2021-34473,CVE-2021-31207。这些被称为ProxyShell的漏洞也影响了微软Exchange电子邮件服务器。成功利用这些漏洞的组合使远程行为者能够执行任意代码。这些漏洞存在于微软客户访问服务(CAS) 中,它通常在微软互联网信息服务(IIS)(如微软的网络服务器)的443端口运行。CAS通常暴露在互联网上,使用户能够通过移动设备和网络浏览器访问他们的电子邮件。

CVE-2021-26084。该漏洞影响到Atlassian Confluence服务器和数据中心,可使未经认证的行为者在有漏洞的系统上执行任意代码。这在其披露后一周内发布了POC,该漏洞迅速成为最经常被利用的漏洞之一。在2021年9观察到有人试图大规模利用这个漏洞。在前15个经常被利用的漏洞中,有三个也是在2020年经常被利用的。CVE-2020-1472、CVE-2018-13379和CVE-2019-11510。它们的持续利用表明,许多组织未能及时修补软件,仍然容易受到恶意网络行为者的攻击。

表1:2021年排名前15位的经常被利用的漏洞

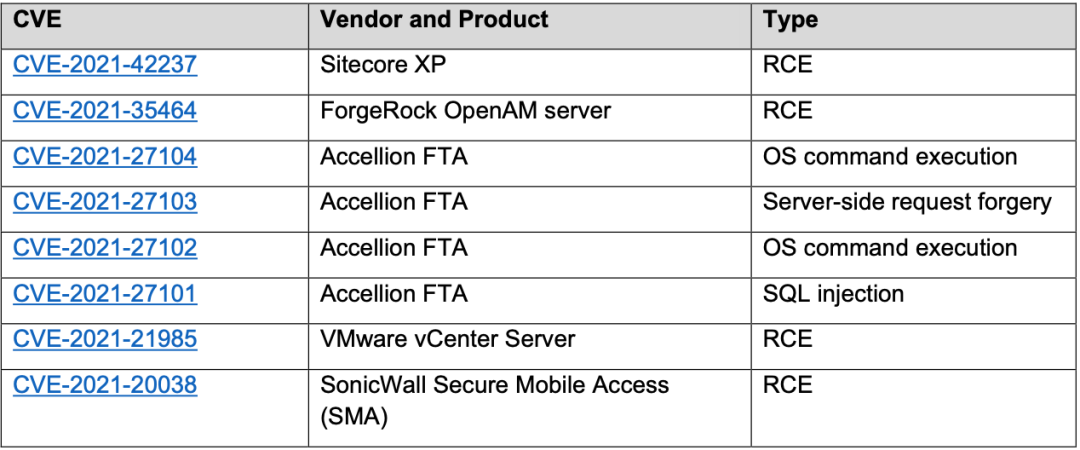

1.3 其他经常被利用的漏洞

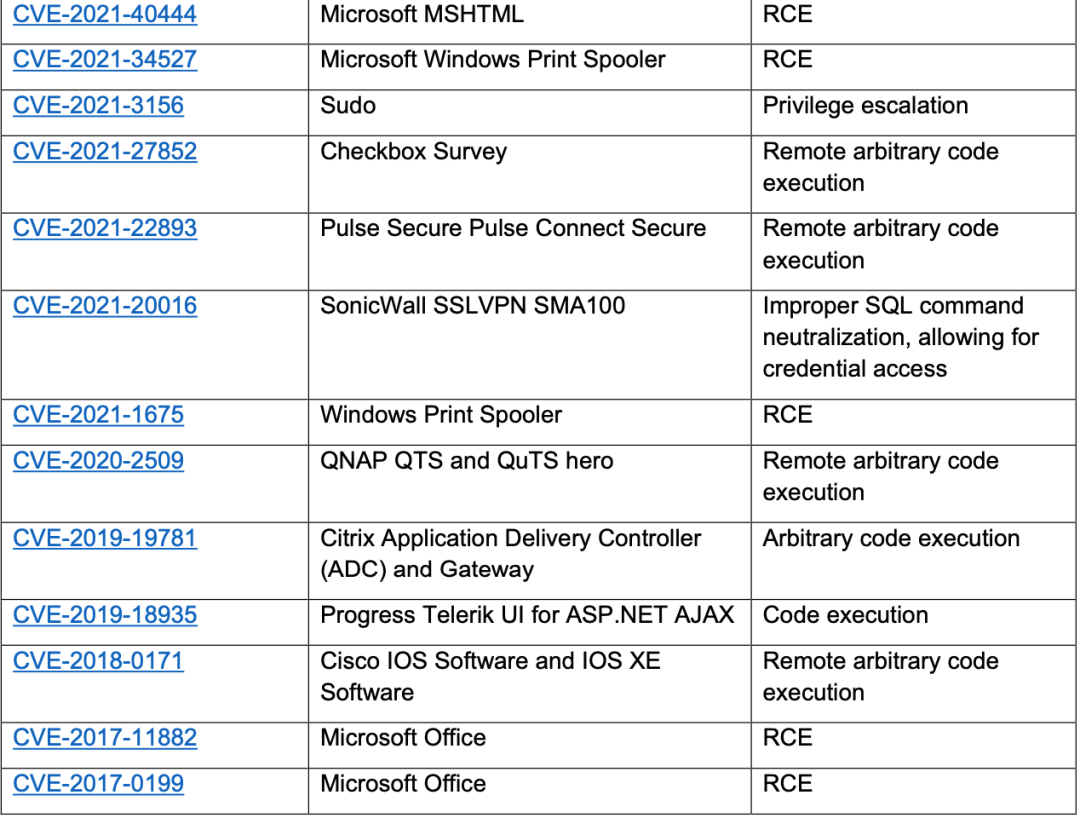

除了表1所列的15个漏洞外,美国、澳大利亚、加拿大、新西兰和英国的网络安全当局还发现了表2所列的漏洞,这些漏洞在2021年也经常被恶意的网络行为者利用。

这些漏洞包括影响面向互联网的系统的多个漏洞,包括Accellion文件传输设备(FTA)、Windows打印ooler和Pulse Secure Pulse Connect Secure。这些漏洞中的三个也在2020年被例行利用。CVE-2019-1978、CVE-2019-18935和CVE-2017-11882。

表2:2021年排名前15位的经常被利用的漏洞

2、防治措施

2.1漏洞和配置管理

及时更新IT网络资产上的软件、操作系统、应用程序和固件。优先修补已知被利用的漏洞,特别是本CSA中确定的CVE,然后是允许在面向互联网的设备上进行远程代码执行或拒绝服务的关键和高度漏洞。有关本CSA中确定的CVE的补丁信息,请参考附录。

o 如果不能快速应用已知的被利用的或关键的漏洞的补丁,实施供应商批准的变通方法。

使用一个集中的补丁管理采统。

替换报废的软件,即供应商不再支持的软件。例如,Accellion FTA已于2021年4月退役。

无法对面向互联网的采统进行快速扫描和打补丁的组织应考虑将这些服务转移给成熟的、有信誉的云服务提供商(CSP)或其他管理服务提供商(MSP)。有信誉的MSP可以为客户的应用程序打补丁--如网络邮件、文件存储、文件共享以及聊天和其他员工协作工具。然而,由于MSP和CSP扩大了客户组织的攻击面,并可能引入意料之外的风险,组织应积极主动地与MSP和CSP合作,共同降低这种风险。欲了解更多信息和指导,请参阅以下资源。

o CISA洞察力为管理服务提供商客户提供的风险考虑因秦

o CISA洞察力为MSP和中小型企业提供缓解和加固指南

o ACSC建议:在聘用管理服务提供者时如何管理你的安全问题

2.2 身份和访问管理保护性控制和结构

对所有用户无一例外地实施多因素认证(MFA)。

在所有的VPN连接上强制执行MFA。如果MFA不可用,要求从事远程工作的员工使用强密码。

定期审查、验证或删除特权账户(至少每年一次)。

根据最小权限原则的概念配置访问控制。

o 确保软件服务账户只提供必要的权限(最小权限)来执行预定的功能(非管理权限)。

2.3 保护性控制和结构

正确配置和保护面向互联网的网络设备,禁用未使用或不必要的网络端口和协议,加密网络流量,并禁用未使用的网络服务和设备。

硬化通常被利用的企业网络服务,包括链接本地多播名称解析(LLMNR) 协议、远程桌面协议(RDP)、通用互联网文件系统(CIFS)、活动目录和OpenLDAP。

管理Windows密钥分发中心(KDC)账户(如KRBTGT),以尽量减少金票攻击和Kerberoasting。

严格控制本地脚本应用程序的使用,如命令行、PowerShell、WinRM、Windows Management Instrumentation(WMI)和分布式组件对象模型(DCOM)。

对网络进行分段,通过控制对应用程序、设备和数据库的访问,限制或阻止横向移动。使用私人虚拟局域网。

持续监测攻击面,调查可能表明威胁行为者或恶意软件横向移动的异常活动。

使用安全工具,如端点检测和响应(EDR)以及安全信息和事件管理(SIEM)工具。考虑使用信息技术资产管理(ITAM)解决方案,以确保你的EDR、SIEM漏洞扫描仪等报告相同数量的资产。

监测环境中是否有潜在的不需要的程序。

减少第三方应用程序和独特的系统/应用程序的构建;只有在需要支持业务关键功能时才提供例外。

实施应用程序允许列表。

内容主要整理自相关网站资料。

仅供学习参考,欢迎交流指正。

公众号内回复“DP78”《获取2021年最常被利用的漏洞》下载地址。