双湃说安全-中间人攻击

本期,我们给大家带来的是,"双湃说安全-中间人攻击",本文大致描述中间人攻击种类及其原理,并科普防范措施。

中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”。

总的来说中间人攻击分为以下五类:

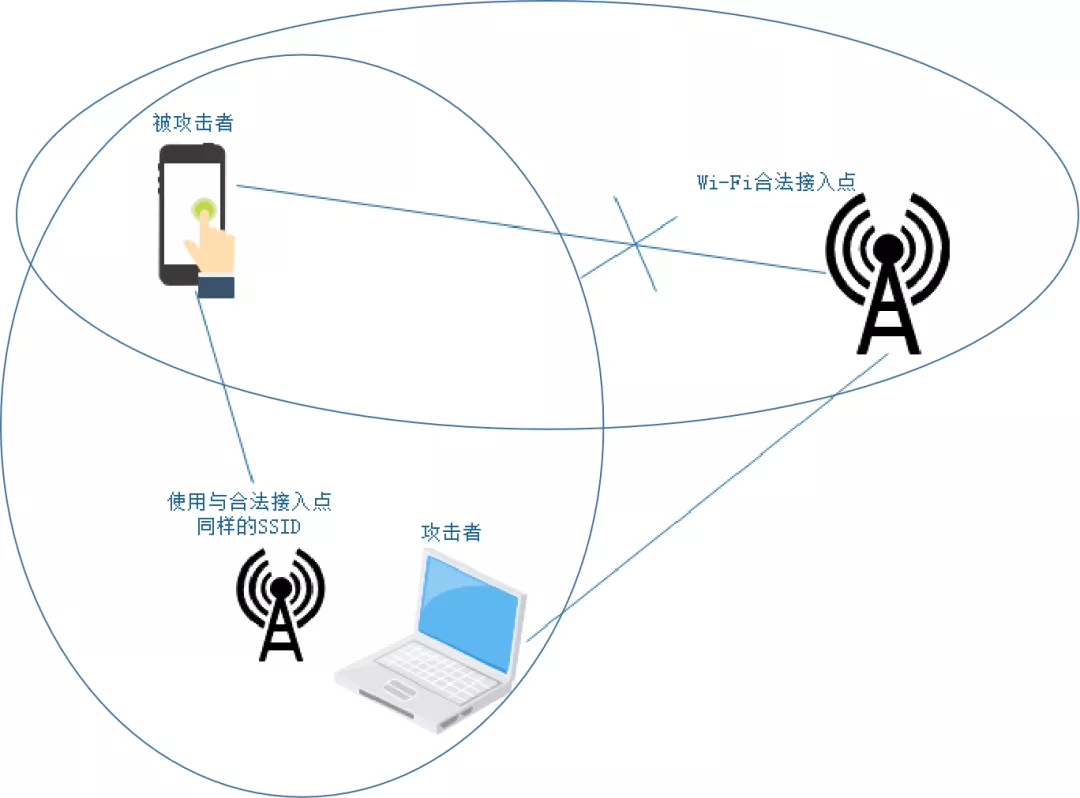

Wi-Fi欺骗:攻击者创建与本地免费Wi-Fi同名的虚假Wi-Fi接入点。如在机场中,攻击者会模仿创建一个名为“ ChinanetChinanet”的机场Wi-Fi(AP)。一旦连接上去,您的一切在线网络行为,将尽在攻击者的监控和掌握之中。

HTTPS欺骗:攻击者通过欺骗您的浏览器,使您认为自己访问的是可信任站点。当您输入与该站点相关的登录凭据时,您的流量将被重定向到攻击者自建的非安全站点处。

SSL劫持:通常,当您尝试连接或访问不安全的HTTP://站点时,您的浏览器会自己将您重定向到安全的HTTPS://处。此时,攻击者则可以劫持该重定向的过程,将指向其自建服务器的链接植入其中,进而窃取您的敏感数据、以及输入的所有信任凭据。

DNS欺骗:为了准确地浏览到目标网站,域名系统会将地址栏中的URL,从人类易于识别的文本格式,转换为计算机易于识别的IP地址。然而,DNS欺骗则会迫使您的浏览器,在攻击者的控制下,发生转换异常,而去访问那些被伪造的地址。

电子邮件劫持:如果攻击者获得了受信任机构(例如银行)的邮箱,甚至是邮件服务器的访问权限,那么他们就能够拦截包含敏感信息的客户电子邮件,甚至以该机构的身份发送各种电子邮件。

上面只是五种典型的中间人攻击方式。在现实情况下,此类攻击还会有许多变种与组合。

下面介绍WI-FI中间人攻击原理

1.它会先创建一个伪造的无线访问接入点(AP)并把自己伪装成一个合法的Wi-Fi AP,然后向合法无线访问接入点(AP)发动DoS攻击,或者在其周围创建一个射频干扰。让用户设备断开原有无线连接,这样用户就会查找附近有没有可用的无线网络,从而就有可能连接到假的AP上。

2.一旦用户断开了原有合法无线连接之后, 然后用户设备会重新自动连接到WiFiPhisher制造的伪造AP上。在做足了一系列的准备工作之后,攻击者就可劫持目标设备上的网络流量了。这种技术也被称为WiFi Phishing,AP Phishing,Honeypot AP或者Hotspotter 。这些技术都是利用虚假接入点的虚假登录界面捕获用户的WiFi密码、信用卡号,发动中间人攻击或者入侵无线主机。

3.无论受害者访问什么页面,WiFiPhisher都会向受害者提供一个很逼真的路由器配置更改界面,并称由于路由器固件更新需修改路由器密码。

最后给大家带来四种常见的防范中间人攻击的方法:

使用HTTPS:确保您只访问那些使用着HTTPS的网站。如前所述,HTTPS提供了额外的安全保护层。

不要忽略警告:如果您的浏览器提示,您正在访问的网站存在着安全问题,那么就请引起足够的重视。毕竟安全证书警告可以帮您直观地判定,您的登录凭据是否会被攻击者截获。

不要使用公共Wi-Fi:如果您无法避免使用公共Wi-Fi,那么请下载并安装安全防护,为连接增加安全性。同时,在使用公共Wi-Fi连接时,请留意浏览器的安全警告。如果警告的数量突然猛增,那么很可能就表明某个漏洞遭到了中间人攻击。

运行并更新防病毒软件

双湃智安更懂工控安全。

网络安全专家和工控专家根据各类工业企业生产运营特点,量身定制简单、适用的工控网络安全解决方案。